Un nou tip de atac cibernetic captează tot mai mult teren în peisajul amenințărilor informatice, surprinzând utilizatorii obișnuiți chiar și pe cei mai atenți. Cu un tact subtil, infractorii cibernetici au început să folosească email-uri aparent inofensive, cu un ton prietenos și invitații la evenimente, pentru a păcăli și a compromite dispozitivele. Diferența majoră față de phishing-ul clasic nu e în limbaj sau în conținut, ci în modul în care atacatorii exploatează rutina și încrederea utilizatorilor, miza fiind pe acestea pentru a păcăli mecanismele de verificare și protecție.

### Invitații de tip „save the date”: șansa perfectă pentru infiltrare

Atacurile se lansează sub forma unor email-uri care imită perfect invitațiile digitale pentru evenimente sociale sau personale. Limbajul este colocvial, prietenos, adesea lipsit de formulele rigide și amenințătoare pe care le anticipăm în scenariile tipice de phishing. În corpul mesajului, utilizatorul întâlnește un buton sau un link de tipul „View Invitation” sau „Vezi detalii eveniment”, care pare complet normal. Însă, odată ce click-ul e realizat, situația se schimbă radical.

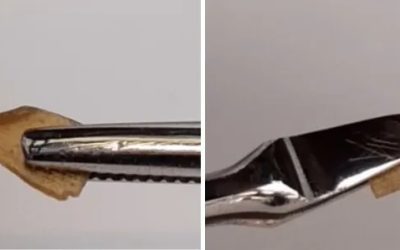

Site-ul de destinație arată ca o invitație legitimă, cu elemente grafice care să întărească senzația de autenticitate. De obicei, apare un mesaj prietenos, cu un buton de descărcare a invitației sau a fișierului, dar în unele cazuri browserul începe automat transferul unui fișier cu extensia .msi, aparent inofensiv, dar foarte periculos dacă este manipulat corect. În loc de o imagine, un PDF sau un formular de RSVP, utilizatorul va descărca însă un installer—o aplicație care poate păcăli orice încercare de verificare vizuală.

### Atingerea țintei: soft-ul legitim, utilizat intenționat pentru infiltrare

Fișierul descărcat nu este altceva decât un client ScreenConnect, un instrument de suport la distanță foarte folosit în IT pentru remedierea problemelor tehnologice. Problema e că, în mâinile răufăcătorilor, această soluție devine un vehicul de control complet asupra dispozitivului infectat. Odată instalat, acesta poate permite hackerului să vadă ce se întâmplă pe ecran, să controleze mișcarea mouse-ului și tastatura, și să transfere fișiere în ambele sensuri. Astfel, informații sensibile, parole sau documente importante pot fi accesate și copiate fără ca victimele să bănuiască ceva.

Mai mult, atacatorul poate păstra controlul chiar și după repornirea calculatorului sau a laptopului, dacă instrumentul rămâne activ ca serviciu în sistem. Această persistență face ca identificarea și eliminarea pericolului să fie dificilă, iar victimele pot rămâne neștiutoare mult timp, chiar și după ce remediază problema aparent. În unele cazuri, dispozitivul poate fi folosit și pentru mișcări laterale în rețea, escaladare de privilegii sau pentru extinderea atacului în întreaga infrastructură de organizație.

### De ce această metodă funcționează chiar și pentru utilizatori vigilenti

Un aspect dătător de măști este modul subtil în care aceste atacuri sunt puse în circulație. În multe cazuri, pentru că nu ridică semne de alarmă și nu impun o reacție urgentă, utilizatorii nu devin suspicioși. Mai mult, atacatorii profită de încrederea în anumite instrumente legitime, împachetând conținut malițios în software cunoscut și acceptat. Astfel, chiar și utilizatorii responsabili pot deveni victime dacă nu își verifică sursa și dacă nu sunt obișnuiți să trateze orice invitație digitală cu precauție.

Elementul social de „proof” joacă, de asemenea, un rol important. Cu formulări precum „un prieten ți-a trimis invitația” sau „e foarte ușor de deschis”, mesajele cresc senzația de siguranță și normalizează click-ul. Într-un mediu în care utilizatorii primesc zilnic confirmări de evenimente, bilete sau atașamente, distincția între corect și suspect devine tot mai dificilă dacă nu urmăresc proactiv sursa și autenticitatea fiecărui mesaj.

### Semne de alarmă și reacție imediată

În cazul în care cineva a căzut în capcană, primele semne pot fi comportamente neașteptate ale sistemului, precum cursorul care se mișcă singur sau ferestrele care se deschid și se închid fără intervenția utilizatorului. În plus, fișierele descărcate pot părea suspecte, iar prezența unor aplicații necunoscute, precum variante de ScreenConnect, poate indica compromiterea. Verificarea listei de aplicații și activitatea sistemului pot oferi indicii clare despre infiltrare.

Pentru cei care descoperă că au instalat deja un fișier malițios, cel mai important pas este deconectarea rapidă de la internet. Aceasta împiedică controlul de la distanță și alte acțiuni malefice. Urmează apoi dezinstalarea programului suspect, efectuarea unei scanări complete cu un antivirus actualizat și schimbarea parolelor de pe alte dispozitive, mai ales dacă acele conturi conțin informații sensibile.

### Măsuri preventive pentru viitor

Pentru a evita astfel de situații, specialiștii recomandă tratarea oricărei invitații digitale sau email nesolicitat cu maximă vigilență. O metodă sigură e verificarea sursei, chiar dacă mesajul pare autentic. Este indicat să folosești platforme specializate pentru invitații și să păstrezi sistemul și aplicațiile actualizate, evitând instalarea impulsivă a programelor din fișiere necunoscute.

Cu o disciplină în ceea ce privește click-urile și descărcările, utilizatorii pot reduce semnificativ riscul de compromitere. Într-un mediu tot mai conectat, unde atacurile evoluează rapid și devin din ce în ce mai subtilă, precauția și vigilența devin cel mai bun scut împotriva unor probleme care, o dată instalate, pot avea consecințe grave atât pentru indivizi, cât și pentru organizații. O conversație cu IT-ul și verificarea sursei rămân cele mai eficiente arme în fața acestor noi strategii de infiltrare digitală.

Fii primul care comentează